10.13.4. OktaとのSAML認証の設定¶

10.13.4.1. 前提条件¶

注意

このドキュメントでは、Oktaに Developer アカウントでログインした場合の操作方法を記載しています。操作方法は、ログインするアカウントの契約によって、異なる場合があります。

10.13.4.2. シングルサインオンの設定方法¶

シングルサインオンを設定します。

10.13.4.2.1. Oktaに Accel-Mart Quick の情報を登録する¶

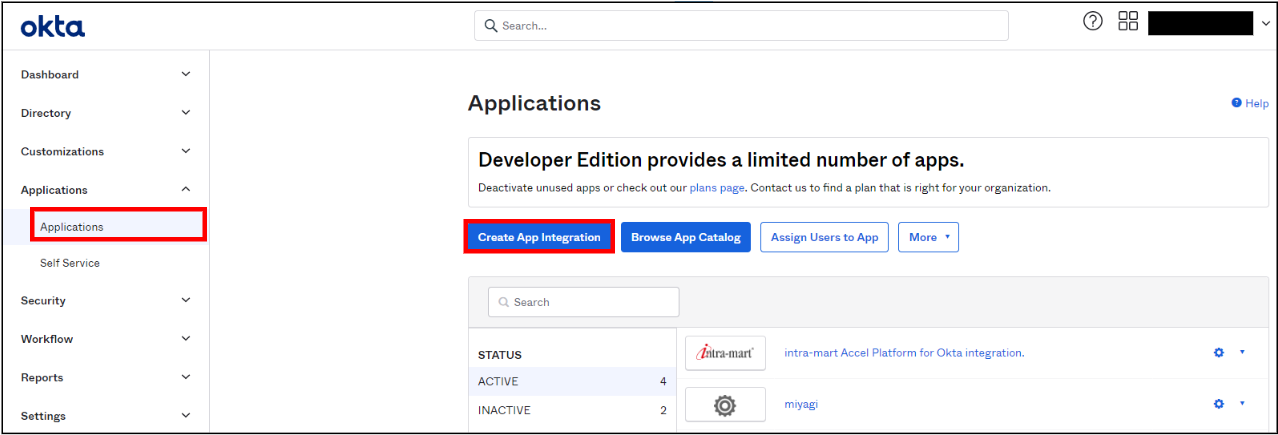

左側のメニューから「Applications」-「Applications」-「Create App Integration」をクリックします。

図:「Applications」

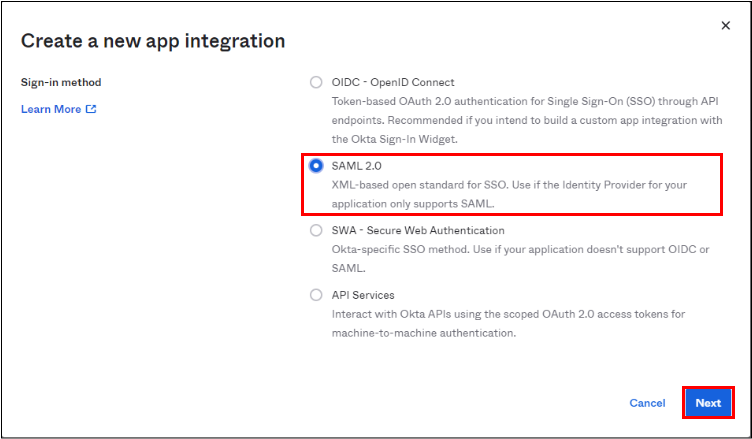

図:「Applications」SAML 2.0を選択し、「Next」をクリックします。

図:「Create a new app integration」

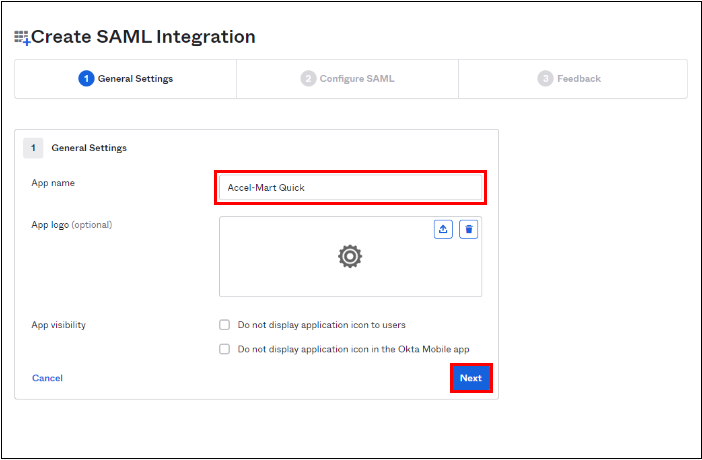

図:「Create a new app integration」「App name」に任意のアプリケーションの名前を入力し、「Next」をクリックします。

図:「Create SAML Integration - General Settings」

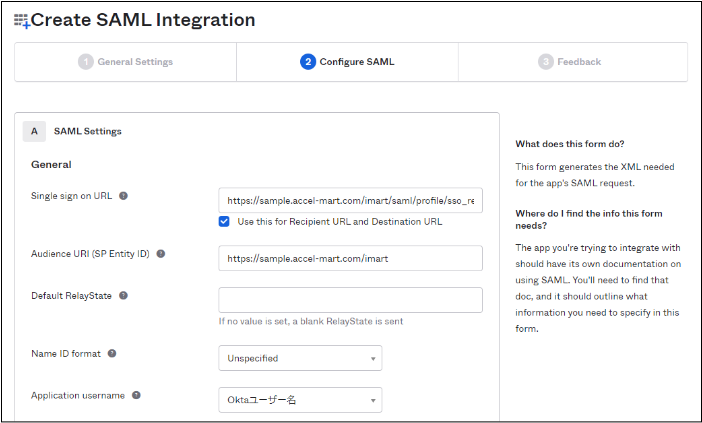

図:「Create SAML Integration - General Settings」以下の情報を入力します。

Single sign on URL

https://ホスト名.accel-mart.com/imart/saml/profile/sso_response/postAudience URI (SP Entity ID)

https://ホスト名.accel-mart.com/imart

図:「Create SAML Integration - Configure SAML」

図:「Create SAML Integration - Configure SAML」「Next」をクリックします。

「Finish」をクリックします。

10.13.4.2.2. アプリケーションを利用するユーザまたはグループを割り当て¶

アプリケーションを利用するユーザまたはグループを割り当てます。

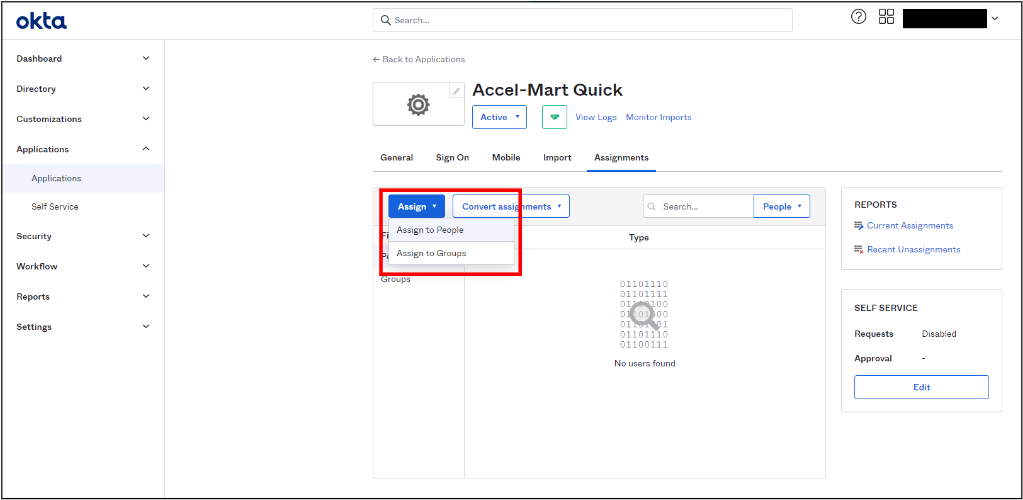

「Assignments」タブで「Assign」をクリックし、「Assign to People」または「Assign to Group」から追加したアプリケーションを利用するユーザまたはグループを割り当てます。

図:「Assignments」

図:「Assignments」

10.13.4.2.3. IdPメタデータを取得する¶

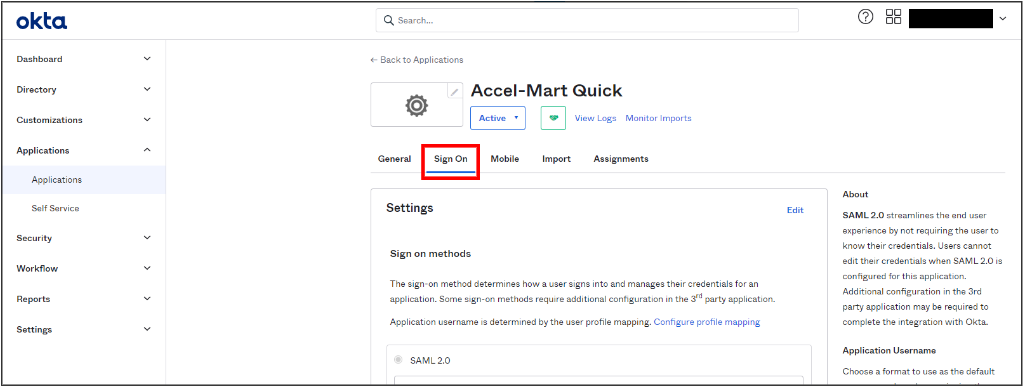

「Sign On」タブを開きます。

図:「Sign On」

図:「Sign On」「SAML Setup」-「View SAML setup instructions」をクリックします。

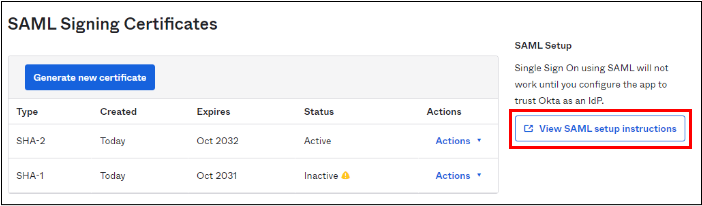

図:「SAML Setup」

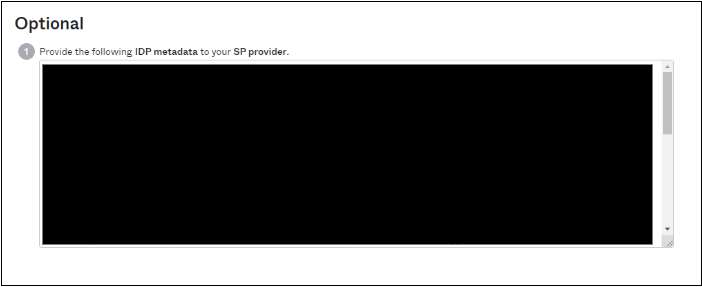

図:「SAML Setup」「Optional」に表示されたIdPメタデータの内容をコピーします。

図:「Optional」

図:「Optional」

10.13.4.2.4. Accel-Mart Quick にOktaの情報を設定する¶

「 Accel-Mart Quick システム管理者 」ロールを持つユーザでログインし、「管理」-「外部システム連携設定」-「SAML認証設定」-「IdP一覧」をクリックします。

「新規登録」ボタンをクリックします。

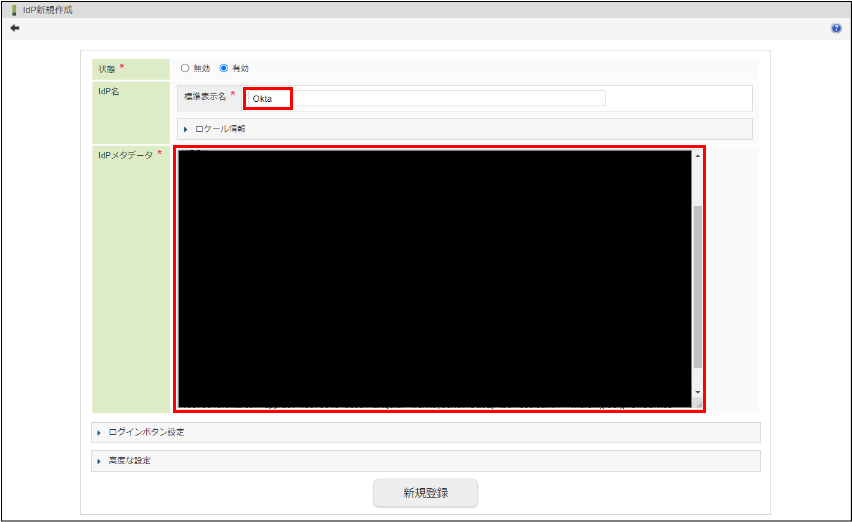

下記を参考に必要な項目を入力します。

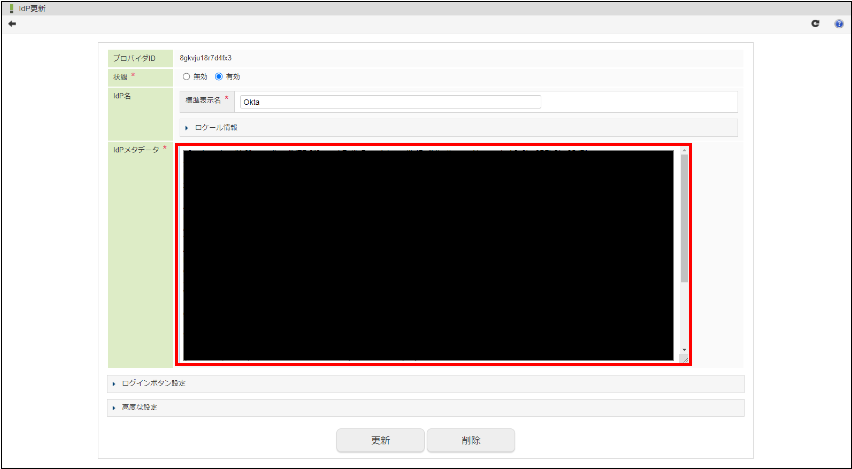

IdP 新規登録時の設定例 状態有効IdP名任意の値IdPメタデータ「IdPメタデータを取得する」で取得したメタデータの内容 図:「IdP新規作成」

図:「IdP新規作成」コラム

「ログインボタン設定」や「高度な設定」の設定を行う場合は「Accel-Mart QuickにIdPの情報を設定する 」を参考に各項目の設定を行ってください。「新規登録」ボタンをクリックします。

10.13.4.2.5. Accel-Mart Quick ユーザとOktaユーザをマッピング¶

「 Accel-Mart Quick システム管理者 」ロールを持つユーザでログインし、「管理」-「外部システム連携設定」-「SAML認証設定」-「SAMLユーザマッピング」をクリックします。

「新規作成」ボタンをクリックし、以下のように設定し登録します。

新規登録時の設定例 IdPユーザOktaでアプリケーションに割り当てたユーザユーザAccel-Mart Quick で連携させたいユーザのユーザコード 図:「SAMLユーザマッピング登録」

図:「SAMLユーザマッピング登録」

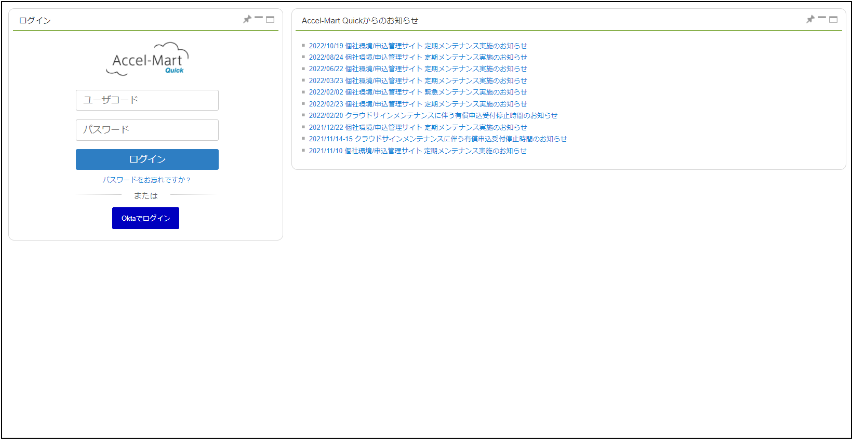

10.13.4.3. Oktaのユーザで Accel-Mart Quick にログイン¶

図:「ログイン」

図:「ログイン」

10.13.4.4. シングルログアウトの設定¶

シングルログアウトを設定します。

10.13.4.4.1. Accel-Mart Quick でシングルログアウトの設定(1)¶

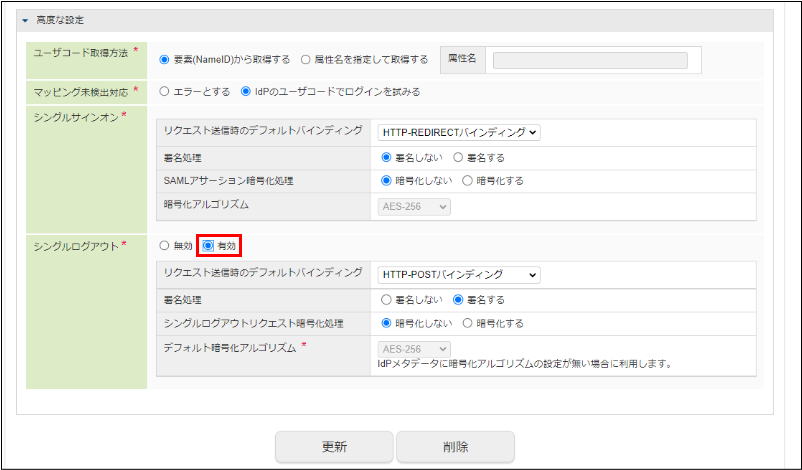

「 Accel-Mart Quick システム管理者 」ロールを持つユーザでログインし、「システム管理」 - 「SAML認証設定」 - 「IdP一覧」をクリックし、「Accel-Mart Quick にOktaの情報を設定する」で登録した IdP の編集画面に遷移します。

「高度な設定」の中の「シングルログアウト」を有効にします。

シングルログアウトの設定例(高度な設定) シングルログアウト有効 図:「IdP更新」

図:「IdP更新」「更新」をクリックします。

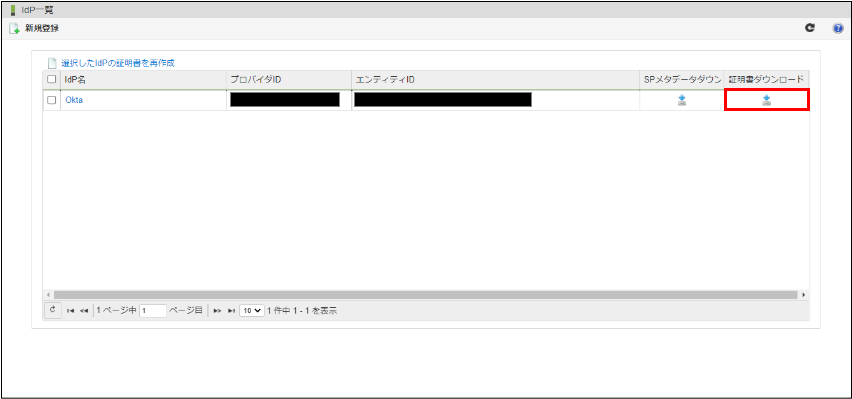

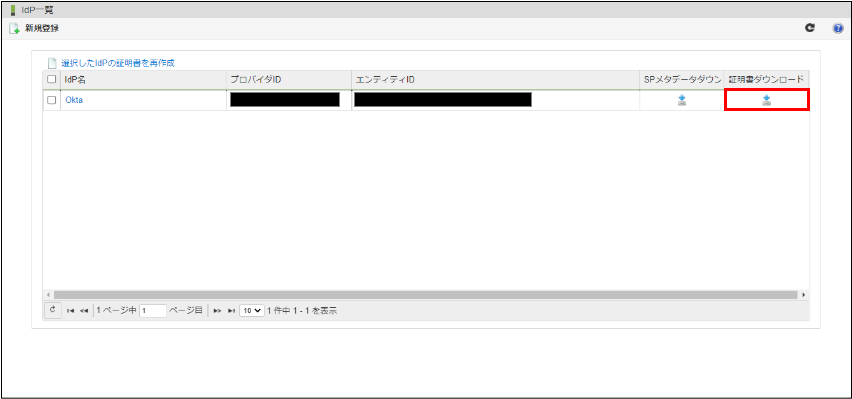

- 署名用の証明書が作成され、「IdP一覧」画面に「証明書ダウンロード」列が表示されます。「証明書ダウンロード」のアイコンをクリックし、証明書をダウンロードしてください。

図:「IdP一覧」

図:「IdP一覧」 同様に「SPメタデータダウンロード」アイコンをクリックしてSPメタデータをダウンロードしてください。

コラム

SPメタデータは「Oktaのアプリケーションでシングルログアウトの設定」のシングルログアウトURLとエンティティIDを取得するために使用します。

10.13.4.4.2. Oktaのアプリケーションでシングルログアウトの設定¶

アプリケーションのシングルログアウトを有効にします。

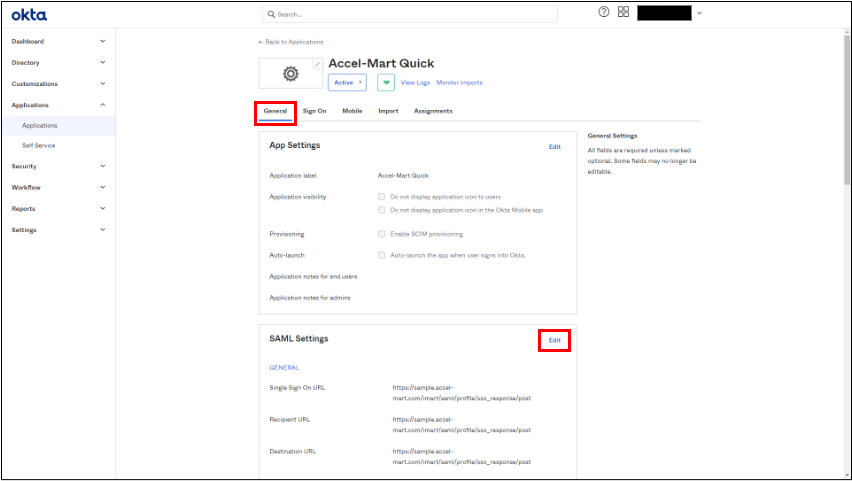

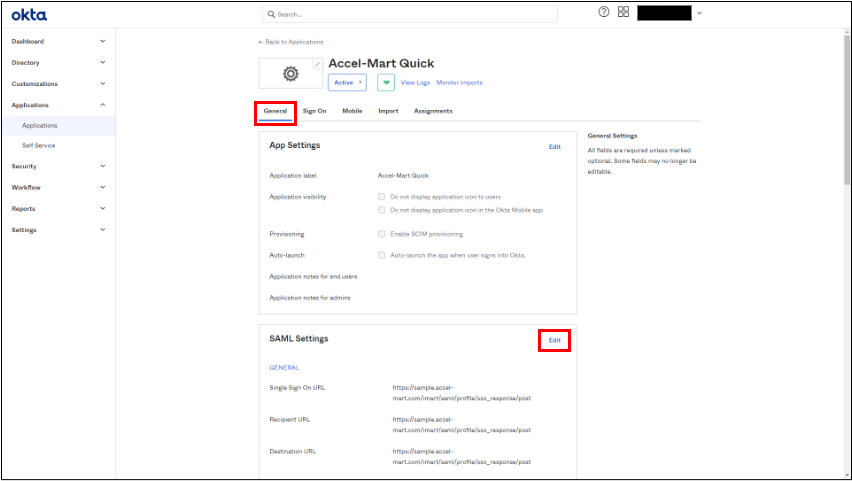

「Oktaに Accel-Mart Quick の情報を登録する」で追加したアプリケーションの詳細画面で「General」タブをクリックし、「SAML Settings」の「Edit」をクリックします。

図:「General」

図:「General」「Next」をクリックし、ステップ2の「Configure SAML」に移動します。

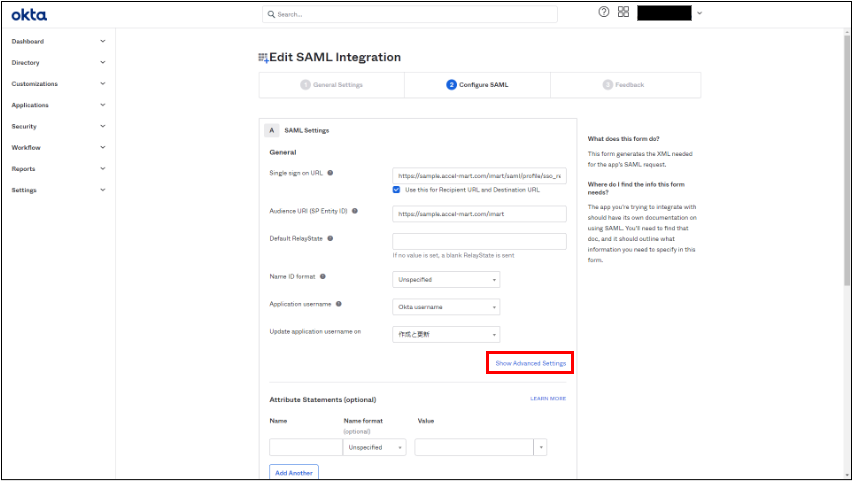

「SAML Settings」の「Show Advanced Settings」をクリックします。

図:「SAML Settings」

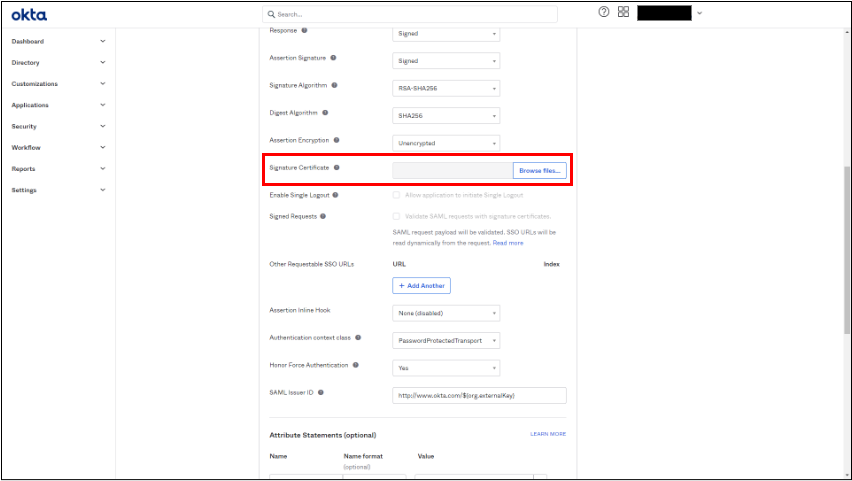

図:「SAML Settings」「Signature Certificate」の「Browse files...」をクリックし「Oktaのアプリケーションでシングルログアウトの設定」でダウンロードした証明書を選択します。

図:「SAML Settings」

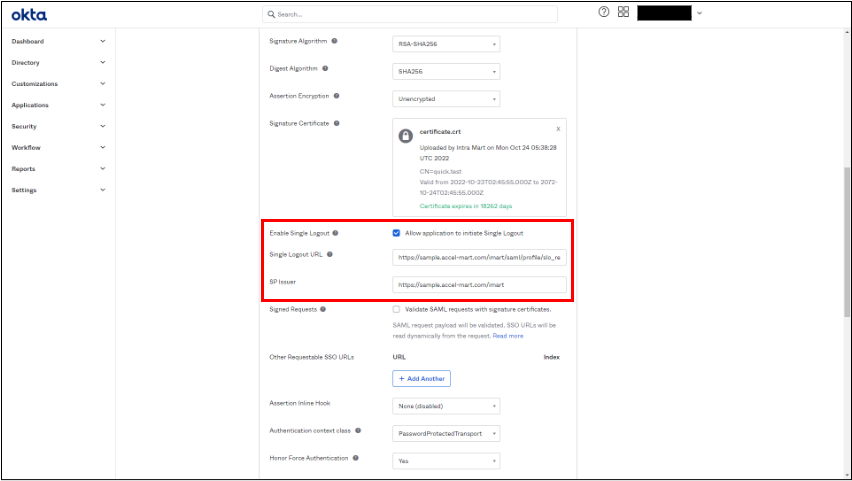

図:「SAML Settings」下記の項目を入力し、「Next」をクリックします。

シングルログアウトの設定例 Enable Single Logout選択Single Logout URL「Oktaのアプリケーションでシングルログアウトの設定」でダウンロードしたSPメタデータ内の「Binding=”urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST”」属性をもつ「SingleLogoutService」要素の「Location」属性のURL を設定してください。SP Issuer「Oktaのアプリケーションでシングルログアウトの設定」でダウンロードしたSPメタデータ内の「EntityDescriptor」要素の「entityID」属性の値を設定してください。 図:「SAML Settings - General」

図:「SAML Settings - General」「Finish」をクリックします。

10.13.4.4.3. Accel-Mart Quick でシングルログアウトの設定(2)¶

「IdPメタデータを取得する」に記載された手順にしたがってメタデータを再取得します。

「 Accel-Mart Quick システム管理者 」ロールを持つユーザでログインし、「管理」-「外部システム連携設定」-「SAML認証設定」-「IdP一覧」をクリックし、「Accel-Mart Quick にOktaの情報を設定する」で登録した IdP の編集画面に遷移します。

「IdPメタデータ」に取得したメタデータを貼り付けます。

図:「IdP一覧」

図:「IdP一覧」「更新」ボタンをクリックします。

10.13.4.5. Oktaからもログアウト¶

Accel-Mart Quick からのログアウトする際に、認証元であるOktaからもログアウト(シングルログアウト)します。

「Oktaのユーザで Accel-Mart Quick にログイン」に記載された手順でログインします。

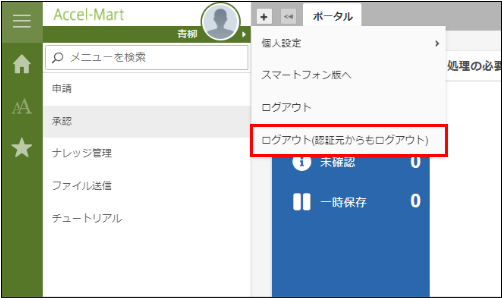

ユーティリティメニューから「ログアウト(認証元からもログアウト)」をクリックします。

図:「ポータル」

図:「ポータル」ログアウトに成功すると、 Accel-Mart Quick とOktaからログアウトします。

10.13.4.6. 応用¶

10.13.4.6.1. SAML Assertionを暗号化する¶

「 Accel-Mart Quick システム管理者 」ロールを持つユーザでログインし、「管理」-「外部システム連携設定」-「SAML認証設定」-「IdP一覧」をクリックし、「Accel-Mart Quick にKeycloakの情報を設定する」で登録した IdP の編集画面に遷移します。

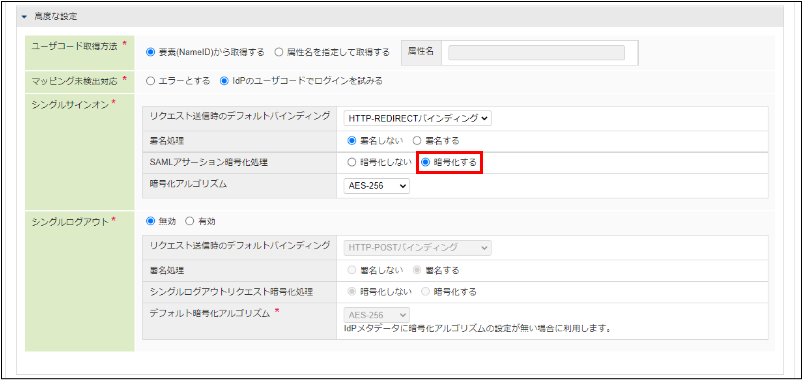

「高度な設定」のシングルサインオンの「SAMLアサーション暗号化処理」を「暗号化する」に設定します。

図: 「IdP更新 - 高度な設定」

図: 「IdP更新 - 高度な設定」「更新」をクリックします。

「IdP一覧」画面から証明書をダウンロードします。

図:「IdP一覧」

図:「IdP一覧」Oktaにログインし、「Oktaに Accel-Mart Quick の情報を登録する」で追加したアプリケーションの詳細画面で「General」タブをクリックし、「SAML Settings」の「Edit」をクリックします。

図:「General」

図:「General」「Next」をクリックし、ステップ2の「Configure SAML」に移動します。

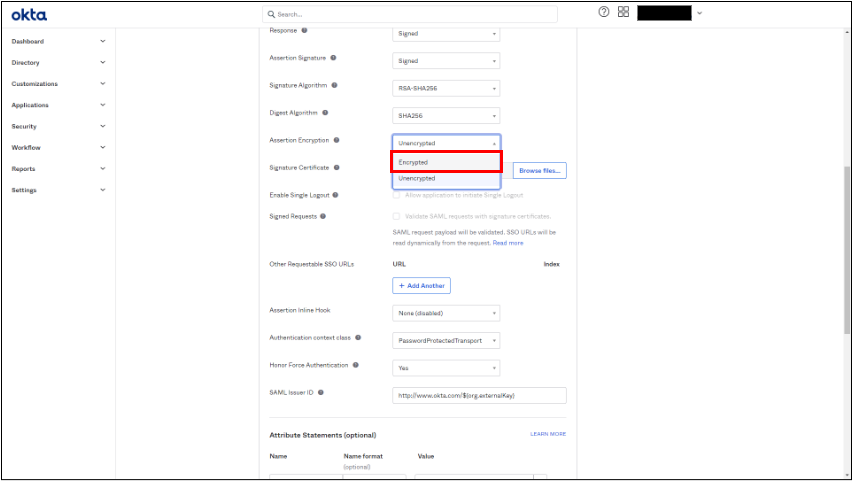

「SAML Settings」の「Show Advanced Settings」をクリックします。

図:「SAML Settings」

図:「SAML Settings」「Assertion Encryption」のプルダウンを展開し「Encrypted」を選択します。

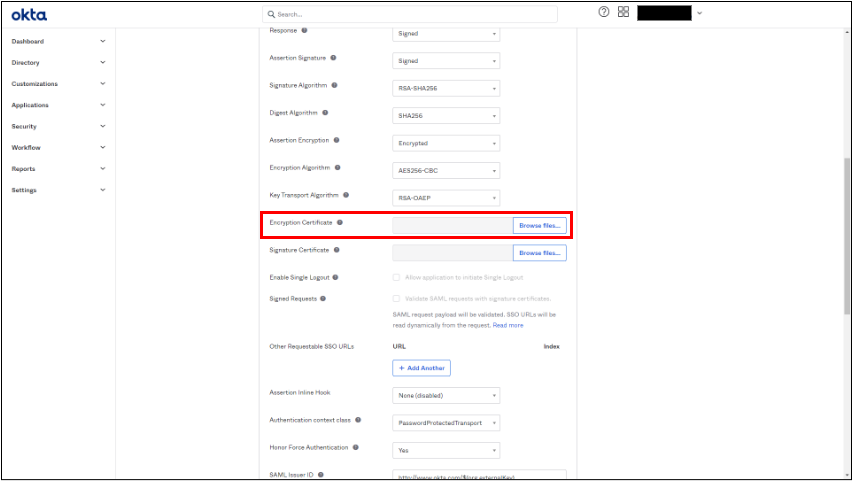

「Signature Certificate」の「Browse files...」をクリックし、先ほどダウンロードした証明書を選択します。

図:「SAML Settings」

図:「SAML Settings」「Next」をクリックします。

「Finish」をクリックします。